LIVE STREAMY A ONLINE SÁZKY

Volby 2025: Nenechte si utéct žádnou předvolební debatu

Volby do Poslanecké sněmovny proběhnou už na začátku října a to znamená, že nás čekají týdny plné předvolebních diskusí a dalších...

Derby Sparta – Slavia dnes nabídne souboj o první místo v tabulce. Sledujte live stream zdarma

Největší fotbalové derby mezi Spartou a Slavií je na programu už dnes od 18:30. Tradičně vyhrocený souboj můžete sledovat v online live...

Parlamentní volby 2025 (sobota 4.10.) sčítání a výsledky ŽIVĚ

V pátek ve dvě hodiny odpoledne se otevřou volební místnosti a voliči budou během následujících 24 hodin rozhodovat o tom, kdo Českou...

Vsaďte si na volby do Poslanecké sněmovny: Přehled aktuálních bonusů sázkových kanceláří

Ostře sledované volby do Poslanecké sněmovny ČR jsou tady. 🗳️ Podívejte se, kde si vsadit s bonusem za online registraci zdarma.

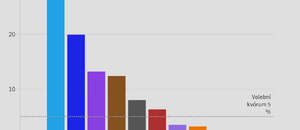

Aktuální preference politických stran: Jak vypadá poslední volební průzkum?

O prvním říjnovém víkendu proběhnou volby do Poslanecké sněmovny. A čím více se tento termín blíží, tím častěji vycházejí průzkumy...

Kde si vsadit na volby: Srovnání kurzů sázkových kanceláří

Podívejte se na srovnání sázkových kurzů na volby do Poslanecké sněmovny. Kde se nejvíc vyplatí si vsadit na to, kdo volby vyhraje nebo kdo...

Bude Andrej Babiš příštím premiérem? Jaká je šance podle kurzů?

Stane se příštím premiérem České republiky Andrej Babiš? Podívejte se, co si o tom myslí bookmakeři sázkových kanceláří.

Návod k volbám 2025: Jak kroužkovat a vhodit platný hlas

Už o prvním říjnovém víkendu proběhnou volby do Poslanecké sněmovny. Podívejte se, co všechno potřebujete vědět, než vyrazíte do volební...

7 důvodů, proč jsou sázky na volby do Poslanecké sněmovny tak populární

Blíží se volby do Poslanecké sněmovny ČR, které určí budoucí směřování naší země. Podívejte se na důvody, proč Češi na tuto událost s...

Koho volit? Přehled volebních kalkulaček pro parlamentní volby 2025

Vybrat si u voleb z mnoha kandidujících subjektů nemusí být vždy jednoduché. Každý nemá čas dopodrobna sledovat programy politických stran...

Kdo bude příštím premiérem po Petru Fialovi? Co říkají sázkové kurzy

Kdo se stane předsedou vlády po podzimních volbách do sněmovny. Může to být někdo jiný než Andrej Babiš? Podívali jsme se, jaké mají...

Nejnovější průzkum: SPOLU lehce posílilo, SPD ztrácí voliče

Hnutí ANO v posledním volebním průzkumu společnosti STEM pro CNN Prima News opět lehce posílilo. Už třetí propad za sebou naopak...

TOP události

Volby do Poslanecké sněmovny 2025:

- Volby do Sněmovny ČR: Aktuální kurzy

- Volební preference a průzkumy

- Kde si vsadit na volby

- Přehled volebních kalkulaček

- Kandidáti ve volbách do Poslanecké sněmovny

- Kdo bude příštím premiérem: Kurzy

- Bonusy sázkových kanceláří

- Jak kroužkovat a vhodit platný hlas

- Proč jsou sázky na volby populární

- Jak a kde zažádat o voličský průkaz

- Korespondenční volba: Jak volit ze zahraničí?

Sport:

- Jak sledovat Tour de France 2025

- Kde sledovat Wimbledon 2025 živě

- Čeští tenisté na Wimbledonu 2025

- Kde sledovat derby Slavia - Sparta

- Kde sledovat MS v hokeji

- Kde sledovat živé přenosy online

- Kde sledovat MotoGP živě

- Šipky Premier League živě online

- Formule 1: program a přímý přenos

- Kde sledovat biatlon dnes živě online

- Live streamy online u sázkových kanceláří

- Kde sledovat Oktagon MMA livestream?

- Jak sledovat sport živě na ČT sport Plus

- Kde sledovat tenis živě

- Přímý přenos závodů Ledecké

Televize:

Politika a zajímavosti:

- Kurzy na CLASH MMA

- Volby do poslanecké sněmovny 2025

- Jednání poslanecké sněmovny živě

- TOP 10 youtuberů v Česku

Celebrity a osobnosti:

- Jiří Procházka

- Valérie Holáková (Xholakys)

- Denisa Melvaldová

- Aleš Bejr

- Filip Turek

- Oskar Hes

- Leon Tsoukernik

- Jiřina Bohdalová

- (Chili) Ta Thuy Dung

- Jakub Štáfek

- Richard Chlad

- Viktor Sheen

- Markéta Pekarová Adamová

- Těhotnej Kuchař

- Leo Brichta

- Sofian Medjmedj

- Eva Burešová

- Ondřej Novotný

- Attila Végh

- Rapper Rohony

- Ornella Koktová